某企业计量院网络流量分析案例

问题描述:

用户在使用内部业务时感觉明显缓慢,并且偶尔ping包有丢包现象

分析过程:

通过科来网络回溯分析系统对该现象进行分析,我们在用户核心交换机上做端口镜像,抓取用户客户端接口的数据流量进行分析。

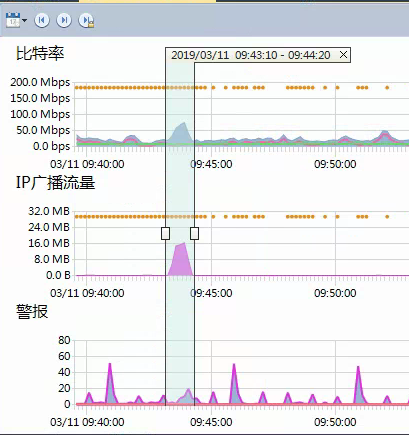

如下图所示,在9:43分左右到44分左右这一分钟时间内有一段广播流量突发,我们对这一异常进行分析

我们发现在这一分钟内广播地址上出现了155M左右的流量,如下图所示

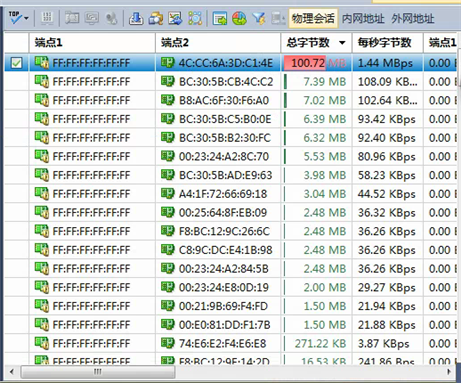

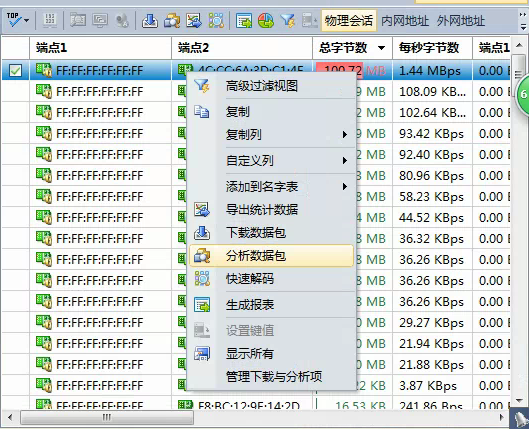

展开广播地址,发现![]() 这个mac地址在这一时间段内对广播地址发送了100M左右数据,我们对该数据包进行分析。如下图所示

这个mac地址在这一时间段内对广播地址发送了100M左右数据,我们对该数据包进行分析。如下图所示

打开数据包后,在应用选项下发现有两项协议在发送广播数据,如下图

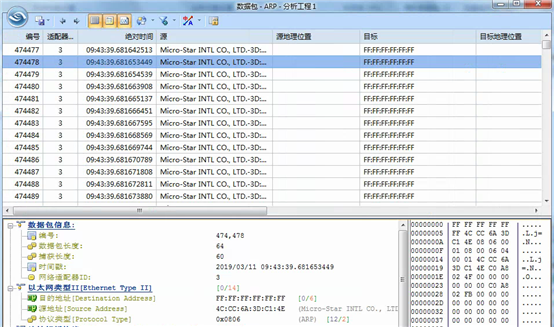

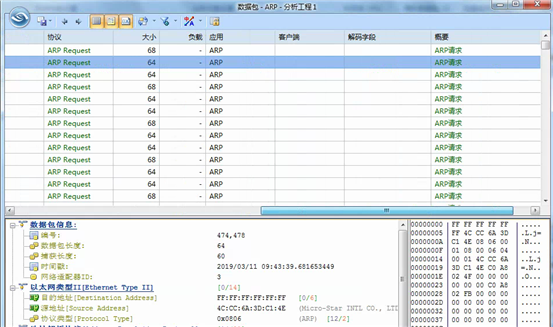

展开ARP协议,发现![]() 该mac地址不断向广播地址发送arp请求

该mac地址不断向广播地址发送arp请求

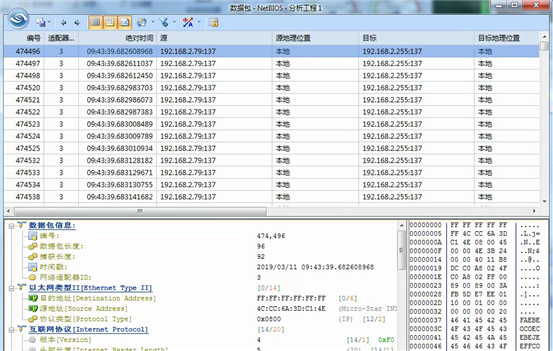

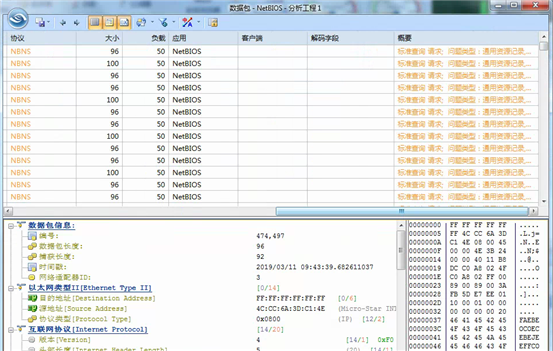

大量的arp请求在短时间内发出显然不是正常网络行为,我们怀疑这个源地址的设备中毒,不断发送arp请求包消耗交换机性能,然后我们展开NetBIOS协议如下图

发现这个地址同时在对广播地址发送查询请求,请求查询广播中其他地址的设备资源信息记录,我们判断该地址的设备已经中毒。

在中午快下班时间,11:55分左右我们发现该时间段网络流量异常,网络流量有规律性的起伏,并且与广播流量进行对比发现基本都是广播流量,如下图

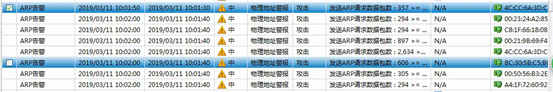

我们发现有大量地址都在发送广播数据,并且在流量预警中发现arp攻击告警

由此得出网络中有arp攻击病毒肆虐,影响网络。

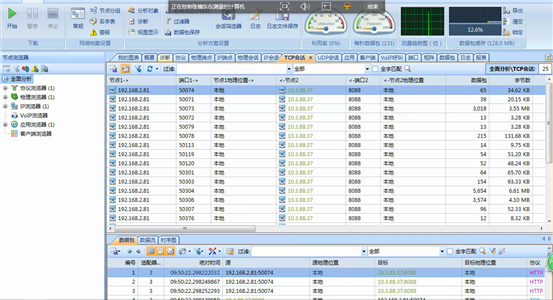

我们对用户业务的流量单独进行分析,分析业务运行情况,在早上9:50到10:04分这段时间里192.168.2.81这个地址访问业务流量最大,我们对这个IP进行数据包分析

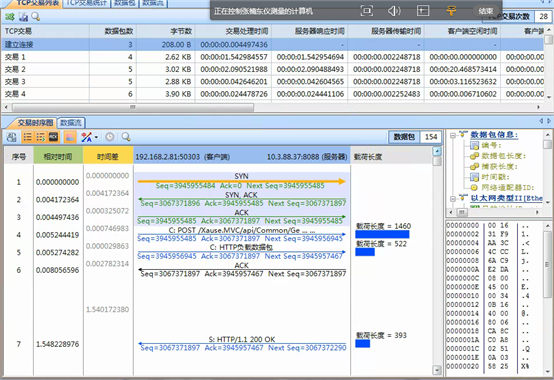

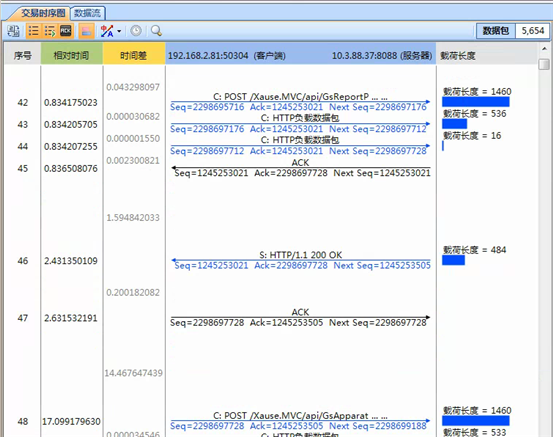

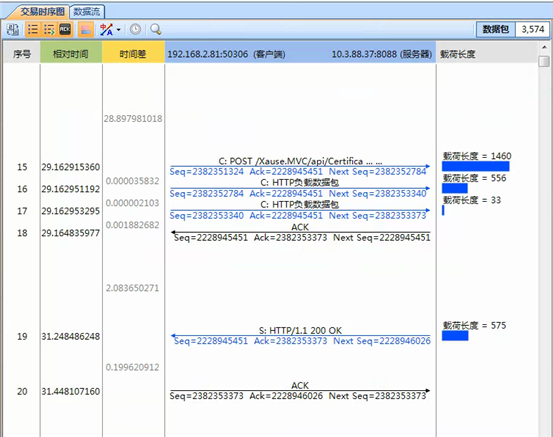

通过客户端与服务器的数据包交互的交易时序图我们可以看出,客户端与服务器的TCP三次握手在几毫秒内完成,并且丢包重传很少,可以得出网络对业务的运行影响并不大

客户端发送请求后,服务器在几毫秒内向客户端回复ACK,表明已经收到请求,但是在1.5秒甚至更长时间后才会将数据返回给客户端,这中间的时间用户体验便会受到影响,觉得业务卡慢。

分析结论及建议:

通过上述的分析数据我们看到:用户网络中有arp攻击病毒,影响网络流畅,并且业务服务器处理请求有延迟,导致客户端使用业务时感觉卡慢。

对此我们建议:

对网络环境进行改造,划分vlan,子网规划。

将IP地址固定使用,在交换机上绑定mac地址防止arp欺骗

在网段边界处增加安全设备隔离安全隐患

对服务器资源以及服务端程序检查服务器处理延迟原因

上一篇:无

下一篇:卷烟厂维保案例